Как стать аккредитованным удостоверяющим центром. Создание уц

В любой крупной компании документооборот представлен большим объёмом документов, многие из которых хранятся и передаются в электронном виде. Чтобы исключить вероятность подделки и защитить свои данные, используется электронная подпись, которая является аналогом подписи от руки на бумажном носителе.

Только если с подписью на бумаге всё относительно просто, то для обеспечения безопасности электронных документов придётся получить соответствующую государственным стандартам подпись электронную, которую выдаёт центр сертификации или удостоверяющий центр.

В настоящее время подобные организации образовываются предпринимателями, которые для своих клиентов разрабатывают электронную цифровую подпись, но прежде чем приступить к такой работе, нужно получить лицензию на осуществление своей деятельности. Такое направление бизнеса, конечно, очень перспективное, особенно с учётом того, что уже даже малые предприятия и индивидуальные предприниматели используют ЭЦП, но открытие центра сертификации сопряжено с рядом трудностей.

Казалось бы, это очень хорошая идея для своего начинания, однако не так много компаний стремятся заниматься бизнесом в этой сфере. Но тут нужно сразу отметить, что открытие удостоверяющего центра может быть актуально в двух различных случаях. Многие компании открывают такой центр для того, чтобы вести документооборот в рамках своего предприятия и филиалов, а также обмениваться документами с партнёрскими организациями. То есть центр открывается исключительно для собственных нужд.

Несколько компаний могут объединиться для того, чтобы наладить передачу документов только между собой и выделить для одной средства на открытие центра сертификации на базе одного какого-либо предприятия (открывать центр на базе каждой компании бессмысленно). С юридической точки зрения в этом случае вообще вроде как необязательно получать лицензию, однако тогда появляется множество рисков…

Другой случай – предпринимательская деятельность по разработке и выдачи электронной подписи сторонним заказчикам. Тут уже без лицензий не обойтись. Это важный момент, и сейчас более подробно остановимся на процессе регистрации и лицензирования своей деятельности.

Итак, для начала нужно зарегистрироваться как субъект предпринимательской деятельности . Лучше сразу оформить юридическое лицо, предпочтительная форма – общество с ограниченной ответственностью. Тут уже неплохо иметь в штате или просто обратиться к грамотному юристу, который поможет с регистрацией и выбором системы налогообложения. Код деятельности - (ОКПД 2) 62.09 Услуги в области информационных технологий прочие и компьютерные услуги, хотя могут понадобиться и дополнительные кодировки в зависимости от перечня предлагаемых услуг. После прохождения этапа регистрации можно обращаться за получением лицензии.

По факту лицензию на выдачу электронных подписей выдаёт Министерство связи и массовых коммуникаций Российской Федерации (Минкомсвязь России) и его территориальные отделения, вернее это даже не лицензия, а прохождение аккредитации центра сертификации, по итогам которой выдаётся разрешение на деятельность с подтверждением того, что выдаваемые центром электронные подписи соответствуют государственному стандарту.

Пройти аккредитацию относительно просто, потому что для получения разрешений требуется предоставить три документа – непосредственно само заявление, образец договора с клиентом и, что самое важное, документ, подтверждающий заключение договора страхования ответственности. В области информационной безопасности существуют большие риски, которые, в том числе, могут повлечь за собой серьёзный материальный ущерб заказчику, поэтому без страховки своей деятельности не обойтись. Если всё это имеется, то Минкомсвязь должно выдать лицензию.

Однако есть другая существенная трудность. Работа в сфере информационной безопасности требует получение лицензии от Федеральной службы безопасности РФ (ФСБ) на (дословно) «деятельность по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (за исключением случая, если техническое обслуживание шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя)».

Последний пункт особенно важен – то есть если работать только для обеспечения себя электронной подписью, то лицензия не нужна (однако и тут могут быть некоторые претензии со стороны ФСБ, которая очень тщательно следит за деятельностью компаний, работающих в сфере криптографии).

В ином случае для того, чтобы в один прекрасный день не принимать гостей в масках в своём офисе, нужно обратиться в ФСБ за лицензией. Именно этот этап можно назвать самым сложным и затратным. Всего существует 28 видов деятельности, которые подлежат лицензированию, центру сертификации вряд ли потребуется заниматься всем перечнем этих видов деятельности, но точный список зависит от формата работы и используемых алгоритмов. В общем-то, на этом этапе желательно уже работать с программистами, которые в будущем будут трудоустроены на предприятие, потому что они точно смогут определиться с тем, что им необходимо, и в каком направлении следует двигаться.

В зависимости от количества видов лицензируемой деятельности определяется стоимость лицензии, она также может зависеть от региона, но в любом случае будет достаточно дорогой – порядка нескольких сотен тысяч рублей. Есть компании, которые помогают в получении лицензии, но они тоже возьмут дополнительные средства за свои услуги.

Чтобы получить лицензию ФСБ, необходимо, чтобы организация обладала некоторыми возможностями. Для начала необходимо найти руководителя, который имеет соответствующие высшее профессиональное образование по направлению подготовки «Информационная безопасность» или просто прошёл переподготовку по одной из специальностей данного направления. Стаж его работы должен составлять не менее трёх лет, а в некоторых случаях даже не менее пяти лет в зависимости от перечня оказываемых услуг.

Далее необходимо будет предоставить все документы, которые подтверждают наличие у соискателя лицензии права собственности или какого-то иного законного основания на владение и использование помещений, сооружений, любого оборудования и иных объектов, которые необходимы для осуществления лицензируемой деятельности. В штате компании обязательно должны находиться как минимум два специалиста, которые также обладают соответствующим образованием, здесь уже имеются в виду непосредственно исполнители, которые будут заниматься разработкой программного обеспечения, криптографией и прочими работами в сфере информационной безопасности.

Касательно оборудования нужно отметить, что необходимо иметь специальные вычислительные машины и базы данных, которые будут необходимы для проведения работы, а также специальные приборы и оборудование, которые прошли проверку и калибровку. Более точно узнать требования можно непосредственно в лицензирующем органе, потому что в каждом конкретном случае могут быть свои условия и ограничения. С другой стороны, перед началом работы все необходимые требования могут озвучить работники предприятия, потому что они точно знают, с чем им придётся иметь дело.

Предприниматель должен собрать полный пакет документов , который подтверждает наличие всего необходимого оборудования и заключение трудовых договоров со специалистами. Процесс получения всех лицензий и прочей разрешительной документации может занять очень много времени, поэтому нужно с самого начала рассчитывать на то, что даже при фактически полном обустройстве своего предприятия и готовности к работе будет необходимо потратить некоторое время на ожидание решения контролирующих органов.

Следующий этап – место размещения своего предприятия . Здесь не особенно важно, где именно будет располагаться офис, хотя, конечно, в центре города наиболее предпочтительно, так как для получения электронной подписи заказчик должен обратиться лично, а это значит, что ему придётся ехать через весь город, если компания находится на окраине.

Получить электронную подпись без личного обращения по закону нельзя, причём это касается не только юридических лиц, но и простых людей, которые желают иметь электронную подпись для своих личных нужд. Размер помещения зависит от планируемого объёма работы, минимально офис должен иметь три рабочих места – два для каждого специалиста и один для руководителя. Также потребуется техническое помещение для размещения оборудования.

Вообще можно некоторые функции по обеспечению работоспособности своего предприятия передать на аутсорсинг, а именно на IT-аутсорсинг. Компания, с которой будет налажено сотрудничество, будет выполнять работы по обслуживанию оборудования и прочие обязанности, которые прямо не относятся к созданию электронных подписей. То есть офис должен быть относительно большим, и располагаться где-нибудь на территории бизнес-центра вряд ли получится. Стоимость аренды зависит от огромного количества факторов, но в первую очередь на неё влияет местоположение и даже город работы.

Чтобы была возможность заниматься подобной деятельностью, необходимо приобрести мощное вычислительное оборудование, это может быть не только компьютеры, но и сопутствующая техника, к примеру, мощные серверы. На оборудование придётся выделить в среднем сумму порядка 500 тысяч рублей, есть возможность , конечно, сэкономить, если приобрести не столь мощное или даже бывшее в употреблении оборудование.

Но сумма может быть также и в несколько раз выше, если планируется открыть центр, который ориентирован на работу с огромным количеством потребителей и выполняет большое количество заказов одновременно как следствие. В целом, предприниматель сам решает, сколько средств ему необходимо выделить на оборудование, однако нельзя забывать, что работа в подобной сфере требует наличия только хороших машин, потому что это даёт возможность качественно выполнять свои обязанности.

Далее – персонал. В общем-то, простой центр вполне может обойтись двумя сотрудниками, если передать все сторонние обязанности на аутсорсинг и не рассчитывать на большое количество потребителей. Работать должны опытные программисты, которые знают всё необходимое о криптографии и алгоритмах создания электронных подписей.

В настоящее время найти профессионалов данной сферы в большом городе относительно легко, но нужно понимать, что такой человек будет ожидать соответствующей заработной платы.

Что касается руководителя, то тут может быть несколько сложнее, если сам предприниматель не является специалистом данной сферы. В дополнение может быть необходимо нанять людей, которые будут заняты выполнением административных и организационных вопросов.

Это связано с необходимостью поиска клиентов, проведения переговоров с ними, а также консультирование и прочие сопутствующие услуги. Бизнес-процессы, которые не относятся к получению прибыли организацией, лучше передать на аутсорсинг. Сюда можно отнести ведение бухгалтерии, консультирование по юридическим и налоговым вопросам, а также обеспечение безопасности, для чего стоит обратиться в частную охранную организацию. И, как уже было отмечено, на аутсорсинг передаются некоторые вопросы, связанные с программированием или обслуживанием техники, которые нецелесообразно выполнять самостоятельно.

Далее следует побеспокоиться о поиске клиентов для своего предприятия. Электронная подпись в большинстве случаев нужна всё-таки руководителям организаций или просто для работы предприятия, физические лица обращаться за получением электронной подписи города реже, причины этого, думается, понятны. В связи с этим подавляющее число компаний, которые занимаются разработкой и выдачей электронных подписей ориентированы в первую очередь на работу именно с юридическими лицами или индивидуальными предпринимателями, однако процесс выдачи электронной подписи как юридическому, так и физическому лицу отличается не сильно, требуются просто различные документы от заказчика для выполнения заказа.

Однако учитываются также сферы применения электронной подписи, потому что для простого документооборота и обмена документами с различными контрагентами достаточно иметь один вид электронной подписи, но если необходимо предоставлять отчётность в государственные органы, информация вносится в отдельный реестр, в дополнение может быть разработана электронная подпись для торговли на специальных площадках.

Так, физическое лицо должно предоставить только паспорт, адрес электронной почты и номер СНИЛС.

Квалифицированный сертификат электронной подписи юридическому лицу выдадут только по предоставлению учредительных документов с документом о внесении информации о предприятии в единый реестр и свидетельством о постановке на учёт в налоговый орган.

Значительное число клиентов будет обращаться по собственной инициативе, и тут организация должна дать информацию о себе во всех средствах местной массовой информации. Это могут быть и порталы в интернете, а также создание собственного сайта. В некоторых случаях есть смысл самостоятельно обращаться в компании со своим предложением по разработке электронных подписей, хотя это может быть актуально только в первое время работы, чтобы найти себе постоянных клиентов.

Да, в процессе своей работы придётся напрямую сотрудничать с Минкомсвязи, потому что именно туда передаются все сведения о получивших электронную подпись, и хранить данные только у себя не получится. Однако это не столь серьёзное ограничение, чтобы оно как-то могло повлиять на ведение бизнеса.

Такой вид предпринимательства отличается достаточно большой суммой стартовых инвестиций, потому что закупка мощного и производительного оборудования обойдётся в несколько сотен тысяч рублей, и при этом примерно сопоставимую с этим сумму придётся выделить на получение лицензии ФСБ.

В компании должны работать только специалисты, которые хорошо разбираются в криптографии и программировании, и получать они будут немалые деньги. Величина заработной платы одного сотрудника в среднем составляет 50 тысяч рублей, то есть 100 тысяч придётся выделить на обоих программистов, ещё минимум 20 тысяч – на услуги аутсорсинга.

При всём при этом сказать, что выдача электронной подписи является слишком дорогой услугой, нельзя; в среднем для физического лица получение ЭЦП обходится в сумму в пределах тысячи рублей, для организаций может быть несколько дороже.

Ключ, который используется электронных торгах обойдётся в 7 тысяч рублей в среднем. Компания сама устанавливает цены, но наличие конкурентов может вынуждать держать их на определённом уровне. Поэтому успешным этот бизнес будет в том случае, если удастся работать с очень большим количеством потребителей. То есть, чтобы покрыть свои расходы, придётся оформлять в месяц не менее 110 подписей для физических лиц, но если брать в расчёт именно самую дорогую подпись, то количество необходимых заказов сокращается до 32.

Современный документооборот с каждым днем все сложнее становится представить без электронной подписи. Ведь этот инструмент позволяет существенно сократить временные затраты при ведении различных видов хозяйственной деятельности. Попробуем разобраться, что собой представляет электронная подпись, где ее получить, и что такое удостоверяющий центр.

Электронная подпись (ЭП) — это цифровой аналог традиционного рукописного автографа. Ее используют для придания юридической силы электронным документам. В современном законодательстве вопросы, связанные с этим инструментом, регламентирует Федеральный закон № 63-ФЗ от 06.04.2011 .

Виды электронной подписи

С технологической точки зрения, ЭП является сложным комплексом, включающим в себя программное обеспечение, место хранения ключа и непосредственно сам ключ, или сертификат. Последний представляет собой криптографический алгоритм, в котором зашифрованы данные, идентифицирующие владельца подписи. В физическом выражении ЭП выглядит как флеш-накопитель или смарт-карта.

Существуют два вида ЭП — простая и усиленная. Второй вид подразделяется на неквалифицированную и квалифицированную. Документ, подписанный простой ЭП, приравнивается к бумажному только по договоренности сторон. Неквалифицированная усиленная подпись является аналогом заверения печатью, и по своему действию схожа с простой подписью. Квалифицированная подпись автоматически приравнивает заверенный ею электронный документ к бумажному. Существующая градация основана на степени защиты, которую обеспечивает ЭП документу.

Удостоверяющие центры для получения ЭЦП

Удостоверяющий центр ЭЦП — это организация, играющая роль администратора по выдаче и обслуживанию сертификата ключа. Таким образом, он занимается непосредственно созданием сертификатов, их проверкой, установлением срока действия, аннуляцией и учетом.

В удостоверяющий центр необходимо обращаться только при получении усиленной подписи. Квалифицированные ЭП имеет право выдавать только аккредитованный Минкомсвязью России УЦ. Неквалифицированную может выдать не аккредитованный ведомством центр, но имеющий аккредитацию одной из шести федеральных торговых площадок. Простую подпись можно получить в других инстанциях, например, на портале «Госуслуги».

Удостоверяющий центр Федерального казначейства: получение ЭЦП

УЦ Федерального казначейства занимается созданием сертификатов ЭП. Его структура включает УЦ сертификации, региональные УЦ, а также удаленные региональные УЦ.

Для получения ЭП в этом или другом центре необходимо предоставить определенный пакет документов, состав которого может различаться в зависимости от требований каждой конкретной организации. Для получения услуги юридическим лицом нужны следующие документы:

- свидетельство ОГРН;

- документ о назначении руководителя;

- паспорт клиента (владельца сертификата);

- СНИЛС.

Физическим лицам нужно предоставить:

- паспорт;

- СНИЛС;

- ОГРНИП, если клиент является ИП.

Скорость выдачи ЭП зависит от того, насколько быстро клиент предоставит необходимые документы, а также от скорости обработки запроса сотрудниками центра. Обычно эта процедура занимает один рабочий день.

Выбор надежного УЦ

Центр выдачи электронных подписей должен отвечать современным техническим и юридическим требованиям. Ведь от его корректной работы зависят все сферы предпринимательской деятельности, где используются электронные подписи. Соответственно, при выборе УЦ стоит обратить внимание на следующие факторы:

- имеется ли аккредитация Минкомсвязи;

- наличие лицензии ФСТЭК на осуществление деятельности, связанной с технической защитой информации;

- наличие лицензии Центра по лицензированию, сертификации и защите государственной тайны ФСБ России;

- является ли доверенным центром ФНС, ПФР и Росстата;

- наличие аккредитации на торговых площадках Госзакупок;

- длительность работы;

- наличие представительств в регионах;

- имеется ли круглосуточная служба технической поддержки.

Кроме этого, на официальном сайте Минкомсвязи имеются списки УЦ, имеющих аккредитацию, и тех, которые ее лишены.

Если по каким-либо причинам возникают сомнения в подлинности ЭП, на портале «Госуслуги» можно провести ее проверку в режиме онлайн. Для этого необходимо загрузить файл сертификата.

Этап первый: Подготовка к внедрению УЦ

Как и каждый проект по созданию чего-либо, данный проект начинается с проведения предпроектного обследования, в ходе которого будет формализован документооборот, юридическую значимость которого необходимо будет подтвердить. Очень часто бывает, что ни схемы бизнес-процесса, ни формализованных ролей участников нет и в помине – это необходимо будет составить по результатам обследования. Так же, необходимо установить необходимость доработки используемого программного обеспечения ЭДО для интеграции с внедряемыми СКЗИ и, если это необходимо, провести соответствующие доработки.

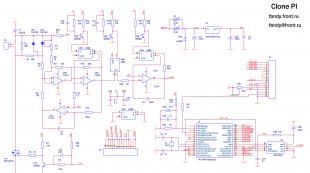

На основании результатов обследования определяются требования к аппаратной части удостоверяющего центра и типовых требования к АРМ ЭДО. Можно начинать организовывать закупку технических средств и общесистемного программного обеспечения для УЦ. Так же необходимо определиться с тем, какие именно СКЗИ мы будем использовать при построении УЦ, кто будет поставщиком специализированного ПО УЦ.

Для размещения УЦ и средств криптографии необходимо подготовить помещения УЦ согласно требованиям ФСБ к размещению СКЗИ, требований поставщика ПО УЦ и результатов обследования, разработать общие документы по обеспечению ИБ при использовании СКЗИ:

- Инструкция по работе с СКЗИ в организации;

- Инструкция пользователя по безопасности при использованию СКЗИ;

- Инструкция администратора безопасности информации;

- Инструкция по защите информации конфиденциального характера.

Так же необходимо издать ряд приказов организационного порядка (назначение администратора, определение круга лиц допущенных к работе с СКЗИ, назначение комиссии по категорированию и т.п.)

Данные документы определены требованиями ФСБ и необходимы для прохождения процедуры аттестации АРМ генерации ключевой информации.

Пока осуществляются монтаж технических средств, установка и настройка общесистемного программного обеспечения, компания проводит закупку выбранных ранее СКЗИ и специализированного ПО УЦ.

Далее по мере готовности необходимо провести аттестацию «объектов генерации ключевой информации» - АРМ генерации ключей с установленным СКЗИ. Данную процедуру проводит специализированная аттестационная лаборатория, имеющая соответствующую лицензию ФСТЭК. Результатом данных работ будет «Аттестат соответствия».

Обучение персонала УЦ работе со специализированным ПО необходимо проводить на специализированных курсах, программа которых согласована с ФСБ.

Поскольку при использовании ЭП используется криптография, то юридическому лицу, которое будет собственником УЦ, необходимо получить лицензию в ФСБ России. Виды деятельности, которые необходимо будет лицензировать, зависят от того, какие функции (действия) УЦ прописаны в договоре (регламенте), заключаемого между УЦ и пользователем. Полный список перечислен в Постановлении правительства №313 от 16 апреля 2012 года.

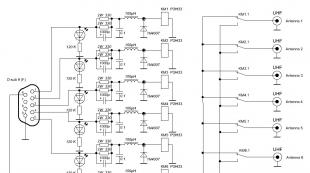

Если УЦ работает в централизованном режиме т.е. сотрудник УЦ формирует ключевую информацию для пользователей, то:

28. Изготовление и распределение ключевых документов и (или) исходной ключевой информации для выработки ключевых документов с использованием аппаратных, программных и программно-аппаратных средств, систем и комплексов изготовления и распределения ключевых документов для шифровальных (криптографических) средств.

Если УЦ работает в распределённом режиме т.е. пользователь УЦ сам формирует себе ключевую информацию, используя АРМ пользователя "КриптоПро УЦ", то:

25. Предоставление услуг по шифрованию информации, не содержащей сведений, составляющих государственную тайну, с использованием шифровальных (криптографических) средств в интересах юридических и физических лиц, а также индивидуальных предпринимателей.

Если УЦ предоставляет пользователям дистрибутивы СКЗИ и/или лицензии на право использования СКЗИ, то:

21. Передача шифровальных (криптографических) средств.

Если УЦ оказывает услуги пользователям по установке и/или настройке СКЗИ, то:

12. Монтаж, установка (инсталляция), наладка шифровальных (криптографических) средств.

Если УЦ оказывает услуги пользователям по техническому обслуживанию имеющихся у них СКЗИ, то:

20. Работы по обслуживанию шифровальных (криптографических) средств, предусмотренные технической и эксплуатационной документацией на эти средства.

Для получения лицензий необходимо подготовить помимо общих документов об организации (копии уставных документов, выписка из ЕГРЮЛ и т.п.), оплаты пошлины, документы свидетельствующие о готовности компании к осуществлению данных видов деятельности, список которых из 16ти пунктов приведен в «Перечень сведений, обосновывающих наличие в организации условий для осуществления заявленных видов деятельности в области защиты информации».

По получению вышеуказанных документов территориальный орган ФСБ в течении 45 дней проводит проверку организации лицензируемых видов деятельности на месте (в организации)и дает заключение по предоставлении или отказе в выдачи лицензий.

Этап 2. Внедрение УЦ

Итак, первый шаг сделан: Мы имеем на руках разрешение в виде лицензий на использование СКЗИ, аппаратные средства и ПО закуплены, помещение подготовлено. Чего де ждать? Важным шагом данного этапа является разработка и утверждение правоустанавливающих документов и регламента предоставления услуг Удостоверяющего Центра (положение об Уц и т.д.) .

Регламент Удостоверяющего центра - документ, который определяет механизмы и условия предоставления и пользования услугами Удостоверяющего Центра, включая обязанности и права Удостоверяющего центра и пользователей, принятые форматы данных, основные организационно технические мероприятия, необходимые для надежной и безопасной работы Удостоверяющего центра.

Основное назначение Регламента является обеспечение неотказуемости пользователей УЦ от факта обладания сертификатами ключей подписи и соответствующими ключами подписи. Регламент Удостоверяющего центра может быть разработан как:

- Организационный документ, утверждаемый руководителем предприятия, выполнение положений которого вменяется сотрудникам предприятия и лицам, присоединившимся к настоящему Регламенту (на основании заключения Договора присоединения к Регламенту Удостоверяющего центра) - Вариант №1;

- Договор присоединения (в соответствии со статьей 428 Гражданского кодекса РФ) - Вариант №2.

- Удостоверяющий центр может осуществлять свою деятельность в отношении нескольких информационных автоматизированных систем. В данном случае для каждой системы разрабатывается Порядок предоставления и пользованиями услугами Удостоверяющего центра, который оформляется в виде приложения к Регламенту Удостоверяющего центра. Также в виде приложений приводятся образцы и формы использующихся документов.

Регламент Удостоверяющего центра, разработанный по Варианту №1, целесообразно использовать для эксплуатации Удостоверяющего центра в рамках отдельного предприятия для нужд внутренних информационных автоматизированных систем. В тоже время, при выходе информационных систем за рамки отдельной организации или при возникновении необходимости интеграции с информационными автоматизированными системами иных компаний, действие Регламента на сторонние организации может распространяться посредством заключения Договора присоединения к Регламенту Удостоверяющего центра.

Регламент Удостоверяющего центра, выступающий в форме Договора присоединения, разрабатывается применительно к тем случаям, в которых деятельность Удостоверяющего центра изначально осуществляется для нужд стороннего пользователя - клиента.

Параллельно с написанием организационно-распорядительной документации, приказов, регулирующих деятельность УЦ и его пользователей в организации, можно вести пуско-наладочные работы специализированного программного обеспечения удостоверяющего центра. По их окончанию проводим опытную эксплуатацию, устраняем выявленные недостатки и финальная стадия - оформление ввода в промышленную эксплуатацию.

Этап третий. Аккредитация Удостоверяющего центра

Аккредитация удостоверяющего центра - признание уполномоченным федеральным органом соответствия удостоверяющего центра требованиям Федерального закона № ФЗ-63.

Аккредитация УЦ осуществляется Министерством связи и массовых коммуникаций Российской Федерации, уполномоченным в сфере использования электронной подписи (далее - уполномоченный орган) в соответствии с порядком, утвержденным приказом Минкомсвязи от 23.11.2011 N 320.

Аккредитация удостоверяющего центра осуществляется на добровольной основе.

Требования к удостоверяющим центрам, претендующим на получение статуса аккредитованного удостоверяющего центра

Аккредитация УЦ осуществляется при условии выполнения им следующих требований:

- Стоимость чистых активов УЦ составляет не менее чем один миллион рублей;

- Наличие финансового обеспечения ответственности за убытки, причиненные третьим лицам вследствие их доверия к информации, указанной в сертификате ключа проверки электронной подписи, выданном таким УЦ, или информации, содержащейся в реестре сертификатов, который ведет такой УЦ, в сумме не менее чем полтора миллиона рублей;

- Наличие средств электронной подписи и средств УЦ, получивших подтверждение соответствия требованиям, установленным федеральным органом исполнительной власти в области обеспечения безопасности;

- Наличие в штате УЦ не менее двух работников, непосредственно осуществляющих деятельность по созданию и выдаче сертификатов ключей проверки электронных подписей, имеющих высшее профессиональное образование в области информационных технологий или информационной безопасности либо высшее или среднее профессиональное образование с последующим прохождением переподготовки или повышения квалификации по вопросам использования электронной подписи (данное положение вступает в противоречие с 313 постановлением правительства и наверное будет изменено).

Требования к комплектности и содержанию документов, предоставляемых удостоверяющим центром в составе заявки на получение государственной аккредитации

Аккредитация УЦ осуществляется на основании заявления уполномоченного лица УЦ, подаваемого в уполномоченный орган.

В заявлении указывается следующая информация:

- Организационно-правовая форма и наименование УЦ (юридического лица);

- Место нахождения и основной государственный регистрационный номер (ОГРН) УЦ (юридического лица);

- Идентификационный номер налогоплательщика УЦ (юридического лица).

К заявлению прилагаются следующие документы (в том числе необходимые для изготовления квалифицированного сертификата ключа проверки электронной подписи (далее - квалифицированный сертификат), созданного с использованием средств головного УЦ):

- Документ, подтверждающий наличие финансового обеспечения ответственности за убытки, причиненные третьим лицам вследствие их доверия к информации, указанной в сертификате ключа проверки электронной подписи, выданном таким УЦ, или информации, содержащейся в реестре сертификатов, который ведет такой УЦ, в сумме не менее чем полтора миллиона рублей. Таким документом может являться:

- договор страхования ответственности;

- банковская гарантия;

- договор поручительства.

В случае предоставления банковской гарантии в качестве документа, подтверждающего наличие финансового обеспечения ответственности, заявитель указывает номер лицензии на осуществление банковской деятельности кредитной организации, предоставившей банковскую гарантию.

В случае предоставления договора страхования ответственности в качестве документа, подтверждающего наличие финансового обеспечения ответственности, уполномоченный орган дополнительно проверяет наличие указанной в договоре страхования организации в Едином государственном реестре субъектов страхового дела;

- Актуальная выписка из бухгалтерского баланса, подтверждающая, что стоимость чистых активов УЦ составляет не менее чем один миллион рублей;

- Документы, выдаваемые федеральным органом исполнительной власти в области обеспечения безопасности, подтверждающие соответствие используемых УЦ средств электронной подписи и средств УЦ требованиям, установленным федеральным органом исполнительной власти в области обеспечения безопасности;

- Документы, подтверждающие право собственности УЦ (право использования программы для ЭВМ) либо иное законное основание использования им средств электронной подписи и средств УЦ, указанных в подпункте 3 настоящего пункта;

- Документы, подтверждающие наличие в штате УЦ не менее двух работников, непосредственно осуществляющих деятельность по созданию и выдаче сертификатов ключей проверки электронных подписей, имеющих высшее профессиональное образование в области информационных технологий или информационной безопасности либо высшее или среднее профессиональное образование с последующим прохождением переподготовки или повышения квалификации по вопросам использования электронной подписи:

- копии трудовых договоров (с приложением утвержденных должностных регламентов);

- копии документов о высшем профессиональном образовании в области информационных технологий или информационной безопасности (диплом установленного государственного образца) или копии документов о прохождении переподготовки или повышения квалификации по вопросам использования электронной подписи (свидетельства установленного образца);

- Учредительные документы УЦ либо их надлежащим образом заверенные копии;

- Надлежащим образом заверенный перевод на русский язык документов о государственной регистрации юридического лица в соответствии с законодательством иностранного государства (для иностранных юридических лиц);

- Доверенность или иной документ, подтверждающий право уполномоченного лица УЦ, направившего указанные документы, действовать от имени УЦ.

Дополнительно УЦ, претендующий на получение аккредитации, может представить документы, подтверждающие:

- наличие необходимых для осуществления деятельности УЦ лицензий в соответствии с требованиями законодательства Российской Федерации;

- внесение УЦ в реестр операторов, осуществляющих обработку персональных данных;

- наличие Порядка реализации функций удостоверяющего центра, осуществления прав и исполнения обязанностей удостоверяющего центра, соответствующего требованиям законодательства Российской Федерации в сфере использования электронной подписи;

- соответствие требованиям по безопасности информации на объекте информатизации или копия заключения о соответствии требованиям по безопасности информации, выданных ФСТЭК России и ФСБ России в пределах их полномочий.

Заявление об аккредитации УЦ и прилагаемые к нему документы уполномоченное должностное лицо УЦ вправе направить в уполномоченный орган в форме электронного документа, подписанного электронной подписью.

Представление заявления и документов, указанных в настоящем пункте, в форме электронного документа осуществляется с использованием информационно-телекоммуникационных сетей общего пользования, в том числе единого портала государственных и муниципальных услуг.

Этап четвертый. Сопровождение.

В процессе «боевой» эксплуатации УЦ желательно заключить договора с поставщиками или какой-другой специализированной компанией договора на сопровождение ПАК УЦ и используемых СКЗИ.,

Со своей стороны мы так же рекомендуем продолжить сотрудничество с компанией-интегратором, помогавшей Вам создавать УЦ, заключив договор на сопровождение ОРД УЦ, который позволит Вам не отслеживать самостоятельно изменения в Законодательстве и нормативных актах регулирующих органов, получить поддержку в виде предпроверочного экспресс-аудита и помощи в устранении выявленных недостатков, консультационных услуг при прохождении проверки ФСБ (на основании приказа №152 и Постановления

Правительства РФ от 16 апреля 2012 г. N 313 , которым введены положения по лицензированию), в ходе которой проверяются:

- готовность внутренней нормативной базы;

- помещение и АРМ генерации (регулирующие документы по охране и доступу и корректность их исполнения);

- порядок учета, хранения и обращения с ключевыми документами;

- обучение персонала УЦ (сотрудников органа криптографической защиты);

- наличие документов на владение КЗ

Когда работал системным администратором, возникла у меня необходимость реализовать VPN на несколько десятков филиалов компании, интранет и почту на серверах в Москве с суровой защитой и доступом через VPN вообще отовсюду. При этом придумать всю систему и организовать её развёртывание предстояло в одно лицо. Бюджет был в тысячи полторы долларов, было это 4 года назад, некоторое время честно пытался найти более-менее приемлемое по цене ПО, потом нечестно пытался найти что-то на торрентах – пусто. В итоге – OpenSSL и OpenVPN. В этом вводном тексте хотелось бы поговорить об OpenSSL.

В конечном итоге были развёрнуты:

- центр выдачи сертификатов (CA – Certificate Authority, он-же УЦ – Удостоверяющий Центр, в отечественной терминологии организация, уполномоченная выпускать сертификаты),

- интранет-сайт с авторизацией доступа по клиентским сертификатам,

- VPN с взаимной аутентификацией серверов, клиентов и динамической маршрутизацией,

- Авторизация клиентов на корпоративном IM сервере с помощью тех-же сертификатов.

Описанное далее будет интересно скорее корпоративным технарям, нежели обычным пользователям. При условии, если: организация не государственная, есть цель сэкономить, есть желание попробовать некоторые «штуки» не вбухивая в R&D сумму с шестью нолями.

Предполагается, что читающие знакомы с понятиями VPN (в данном случае Virtual Private Network) и SSL (Secure Sockets Layer) и тем, что из себя представляют электронные сертификаты в формате x.509 .

СА

В полученной системе сертификаты можно было обновлять, отзывать, использовать для аутентификации, шифрования кода, файлов, почты, а в случае компрометации отозвать ветку, не убивая весь CA. Для этого пришлось очень внимательно отнестись к файлам настройки OpenSSL, построить процедуру генерации списка отозванных сертификатов (CRL – Certificate Revocation List) и корректную иерархию в CA. Только тогда выбранная реализация позволяла использовать сертификаты, в т.ч. и в автоматических процессах, где некому было нажимать кнопку «Да, я всё равно доверяю этому сертификату, хотя он и просрочен и выпущен неправильно и вообще не для этого предназначен ».Важно помнить (как оказалось ), что выпуск и использование сертификатов электронной цифровой подписи это не только технический, но и организационный процесс, без которого преимущества использования подобного рода защиты сходят на нет. Диск с УЦ, к примеру, после выпуска всех сертификатов, лучше вынуть или отключить (если он USB ) и убрать в сейф. И журнал завести.

Сайт

Для интранет-сайта (первый эшелон – Apache, что там за ним было – не суть важно ) была реализована многофакторная аутентификация. Обычно первым и единственным фактором при аутентификации выступает знание логина и пароля или логина и пин-кода; представляется серверу только клиент, а серверу не нужно доказывать что он - это он, отсюда возможность воровства логина/пароля и/или подмены сервера. В моём случае это было неприемлемо, поэтому к знанию логина/пароля добавилась необходимость иметь сертификат. Выгружались сертификаты из CA в формате PKCS12 (PFX) с паролем.В конфиг сервера было добавлено что-то вроде:

SSLVerifyClient require

SSLVerifyDepth 2

SSLRequire %{SSL_CLIENT_I_DN_CN} in {"My LTD OpenSSL CA"}

Т.е. разрешить всем, чей сертификат выдан My LTD OpenSSL CA (в реальности, конечно, название другое )

Также можно ограничить доступ по именам:

SSLOptions +FakeBasicAuth +StdEnvVars

SSLVerifyClient require

SSLVerifyDepth 2

SSLRequire %{SSL_CLIENT_S_DN_CN} in {"Ivan A Ivanov", \

"Petr B Petrov"}

В логи сервера пишется с помощью вот такой вот конструкции:

CustomLog ../logs/ssl/ssl_request.log \

"\"%t\",\"%h\",\"%{SSL_CLIENT_S_DN_CN}x\",\"%r\",\"%s\"" env=!dontlogit

Распространение сертификатов

Полученный сертификат вместе с ключами устанавливали на компьютере пользователя (в реестр, зашифрованным на пин-коде ), очень частый случай, при этом пользоваться сертификатом можно только на этом компьютере и в случае переустановки операционной системы сертификат, чаще всего, необходимо получать заново, если конечно закрытый ключ генерировался на компьютере, а не выдан вам на дискете при посещении УЦ, что можно считать профанацией с особым цинизмом, ведь по факту владельцами вашего якобы закрытого ключа становится (с возможностью проставлять за вас «электронную подпись» ) также и УЦ, а при определённом уровне разгильдяйства - все сменяющие друг друга админы в УЦ. Зато у УЦ появляется возможность предоставлять сервис по «восстановлению» сертификата.Т.к. я был сам себе УЦ, то был избавлен и от такого «сервиса» и от копирования сертификатов «на память» техническими специалистами (и не очень).

Разъездным сотрудникам сертификаты выдавались на аппаратном носителе – USB-ключе Aladdin. Банки и УЦ предлагали (и предлагают) юридическим лицам для этой цели использовать дискеты или современный вариант - флешки. Это более удобно, но приводит к другой опасности - возможности сделать дубликат. В идеальном случае ключи и сертификаты должны храниться на смарт-карте, которая дополнительно защищена pin-кодом, имеет собственный крипто-процессор на борту, генератор случайных чисел, который, как считается, сильно понижает шансы потенциальных взломщиков, буде те решаться подобрать ваш ключ. Кроме того, смарт-карты практически не поддаются копированию.

USB-ключи Aladdin eToken как раз и являются такими картами, только в виде USB-брелка.

В случае аутентификации шифруется лишь небольшой объём данных, необходимый для процедуры, но при желании можно шифровать и весь трафик между клиентом и сервером. В случае, если сертификат нужно использовать для шифрования на сервере с большим количеством клиентов, в сервер нужно ставить уже что-то посерьёзнее например, крипто-плату, бесплатный IBM HTTP Server (тот-же Apache, фактически

), даже какое-то их количество поддерживает.

Никто конечно не мешает использовать смарт-карты, которые выглядят как обычные пластиковые карты, но тогда на каждом рабочем месте, на котором такую карту нужно будет использовать, должен стоять картридер.

После того, как мы получили у УЦ сертификат, поместили его на «токен», и закрыли токен пин-кодом, мы получаем возможность выполнить двухфакторную двустороннюю аутентификацию. Фактор первый - мы имеем токен, фактор второй - знаем от него пин-код. А имея сертификат можем выполнить проверку, что сервер действительно тот, за кого себя выдаёт, в этом случае bobik.ru и bоbik.ru уже спутать не получится, потому, что русская «о» во втором варианте даст несовпадение имени (для компьютера это всё-таки разные буквы ).

Списки отозванных сертификатов

Благодаря тому, что в настройках сервера был прописан (и регулярно обновлялся) список отозванных сертификатов (CRL), всегда можно было оперативно приостановить доступ к сайту любого пользователя, в т.ч. в случае потери (или подозрения на потерю) USB-ключа, либо при увольнения сотрудника.Многие отечественные CA местоположение CRL указывают, а выкладывать или обновлять сам список «забывают», и когда, скажем, тот-же Outlook не может проверить сертификат по списку отозванных и вывешивает предупреждение, консультант в CA по телефону может предложить вам это предупреждение проигнорировать. В случае, если клиентом является другой сервер, при невозможности проверки сертификата, он просто будет разрывать подключение.

В случае необходимости сертификат перевыпускался с тем же закрытым ключом, что позволяло не терять доступ к зашифрованным ранее данным.

Доводка OpenSSL

В общем всем понятно, что сертификат – штука хорошая, осталось правильно его выпустить. После довольно продолжительной обкатки и изучения «документации» в несколько сотен страниц (на самом деле это был учебник по PKI и криптографии от «Интуита» ) выяснилось, что имеющиеся в инете на тот момент примеры конфигурации OpenSSL пригодны только для целей «на поиграться», я некоторое время сталкивался с тем, что выпущенные мной сертификаты то не работали в Outlook, то в Thunderbird, то в Firefox. Самым всеядным оказался IE.Чтобы всё было чуть серьёзнее нужна небольшая рихтовка:

- если вы хотите, чтобы ваша система прожила больше года, перед выпуском корневого сертификата CA увеличьте количество дней до 3650, потом верните обратно, для пользовательских сертификатов лучше оставить год или полгода

- в секции [ CA_default ]

выставить параметр unique_subject в «yes» - это не позволит вам выпустить 2 идентичных сертификата - в секции [ user_cert ]

добавить

ExtendedKeyUsage = clientAuth - секция для серверов может выглядеть так

[ server_cert ]

basicConstraints = CA:FALSE

nsCertType = server

keyUsage = digitalSignature, keyEncipherment

extendedKeyUsage = nsSGC, serverAuth - в секции [ v3_ca]

изменить

basicConstraints = CA:TRUE, pathlen:5 - раскомментировать nsCertType и keyUsage

- добавить

extendedKeyUsage = serverAuth, clientAuth

Автоматизация выпуска сертификатов

Следующим шагом наколенной автоматизации может являться написание интерфейса для просмотра списка сертификатов. Список имеет имя index.txt, понятный формат и я написал под него интерфейс на HTA. Для упрощения отладки HTA вызывал батники для отдельных процедур. Необходимый набор следующий:- отдельно вынесен файл настройки переменных окружения

- выпуск произвольного сертификата – минимум настроек, задаёт кучу вопросов, позволяет выпустить сертификат, скажем, для партнёров, потом подписать в нашем CA

- выпуск корневого сертификата CA – вызывается один раз или несколько раз, если строится дерево, ручками

- выпуск сертификата сервера – понятная штука, openssl вызывается с параметром -extensions server_cert, а в конфиге в секции должны быть нужные параметры, ещё одно отличие – не упаковывается в PFX и создаёт распакованные версии ключей, может понадобится некоторым серверам

- выпуск сертификата пользователя

- отзыв сертификата – интересный процесс: из архива (надо делать самому) выданных сертификатов извлекался нужный (по имени, но можно и по серийному номеру), потом по нему уже выполнялся отзыв

- обновление сертификата пользователя – сначала выполнялся отзыв старого сертификата (батником №6), потом создание нового сертификата (батником №5) для старого ключа

- обновление списка отозванных сертификатов – простая команда, но в моём случае сопровождалась запуском скрипта на Perl, который препарировал полученный список и помещал его в директорию (адресную книгу, как её ещё иногда называют ) Lotus Domino, оттуда его было проще доставать (через LDAP, что является практически стандартным способом дистрибуции CRL)

Электронная цифровая подпись (ЭЦП) – специальная комбинация символов, предназначенная для защиты документа в электронном формате. Также позволяет идентифицировать лицо, которое подписывает документ таким способом. Подпись выдается удостоверяющим центром ЭЦП.

Разновидности цифровой подписи

ЭЦП бывают нескольких типов:

- простая – позволяет идентифицировать владельца подписи, но не дату вносимых изменений;

- усиленная неквалифицированная – идентифицирует владельца и определяет дату изменения документа;

- усиленная квалифицированная – выдается только аккредитованными центрами выдачи ЭЦП.

Первые два варианта используются в качестве замены бумажным документам при имеющемся электронном аналоге. Усиленная квалифицированная подпись полностью заменяет все виды документов и обладает полноценной юридической силой во всех сферах.

Выдачей ЭЦП занимаются специальные организации – центры выдачи электронных подписей. Они ведут свою деятельность на основе № 63-ФЗ от 06.04.2011 «Об электронных подписях».

Обязанности удостоверяющих центров

В обязанности УЦ входят следующие пункты:

- Изготовление и выдача ключа для проверки ЭЦП – осуществляется по требованию обратившегося лица.

- Установка сроков действия ключа.

- Аннулирование выданных ранее ключей в данном центре выдачи ЭЦП.

- Учет выданных и аннулированных ключей.

- Определение порядка доступа к конфиденциальной информации (включая интернет-ресурсы).

- Проверка уникальности ключей.

- Оказание иных услуг, касающихся цифровой подписи, сертификатов и ключей.

Каждая организация отвечает только за те данные, которые сама выдала пользователю. При этом аккредитованные удостоверяющие центры ЭЦП обязаны вести отчетность по всем видам подписей в отдельности.

Требования к УЦ

От работы и профессионализма конкретного удостоверяющего центра зависит отношение к бизнес-сферам, где применяются ЭЦП – торги, информационные платформы и отчетности. Требования к надежному УЦ следующие:

- наличие аккредитации;

- относится к доверенным организациям ФНС или ПФР;

- наличие лицензии ФСТЭК по работе с конфиденциальной информацией;

- аккредитация на всех электронных платформах госзакупок;

- длительное время работы (минимум 1.5-2 года);

- функционирующие филиалы по всей территории РФ;

- квалифицированная техническая помощь клиентам.